Entienda por qué el navegador bloquea el acceso debido a un fallo en el certificado SSL y vea cómo corregir el error net::err_cert_common_name_invalid.

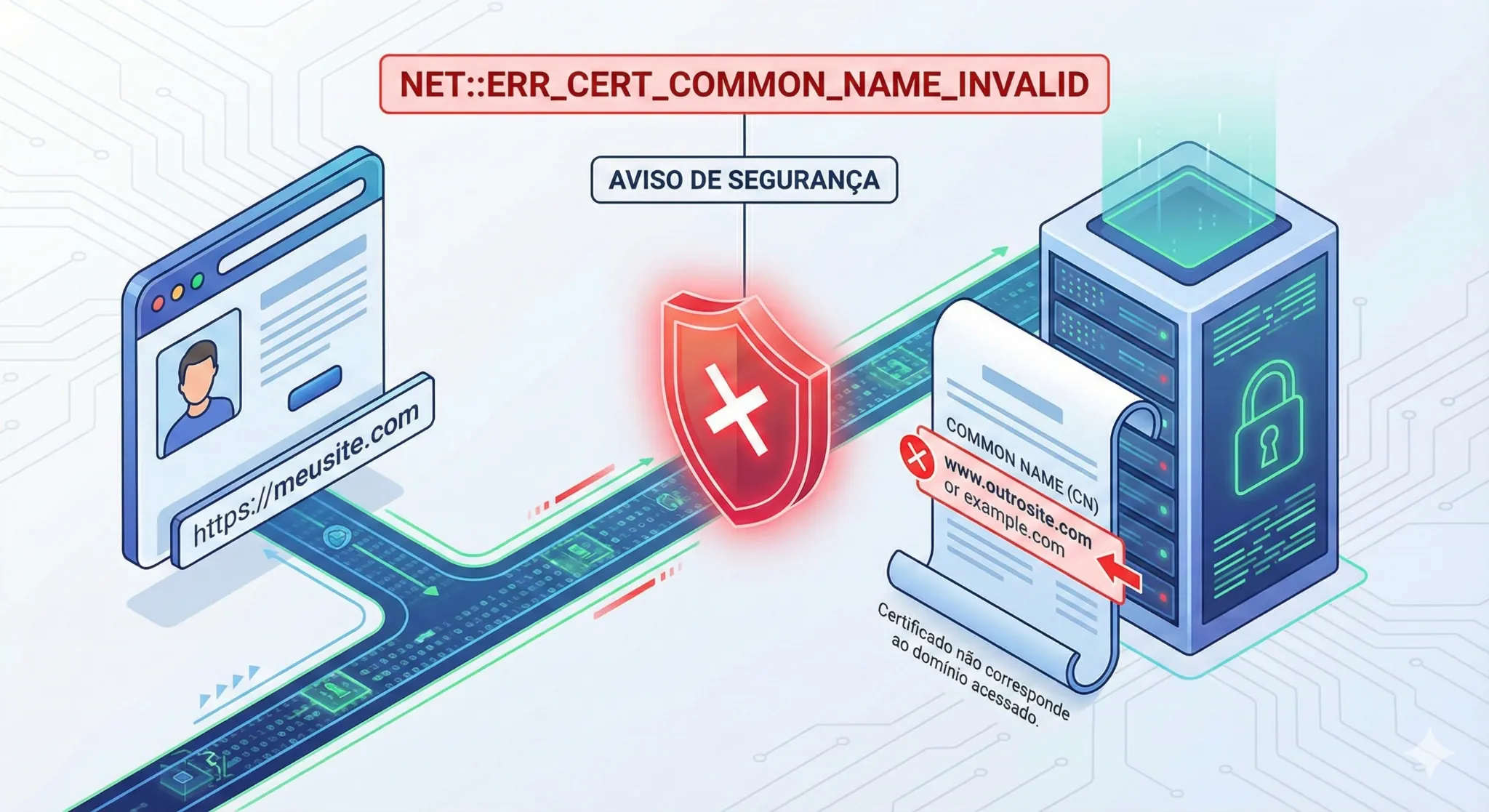

El error NET::ERR_CERT_COMMON_NAME_INVALID es una de las advertencias de seguridad más comunes y aparece cuando existe un problema entre el dominio accedido y la información presente en el certificado SSL/TLS instalado en el servidor.

En términos prácticos, el navegador está indicando que el sitio no es confiable porque el nombre registrado en el certificado no coincide con la dirección visitada.

Este tipo de error puede afectar la confianza del usuario, perjudicar el SEO, impedir accesos e incluso comprometer ventas o registros en sitios que dependen de formularios o transacciones en línea.

De esta manera, corregir este problema rápidamente es importante para mantener la credibilidad del sitio y garantizar el cumplimiento de los estándares modernos de seguridad digital.

Para ayudarte en esta tarea, a continuación verás una guía detallada que explica qué causa el error net::err_cert_common_name_invalid, cómo identificar el problema y cómo corregir el certificado SSL configurado en el servidor. Aprovecha el contenido y disfruta de la lectura.

¿Qué es el error NET::ERR_CERT_COMMON_NAME_INVALID?

El error NET::ERR_CERT_COMMON_NAME_INVALID es una protección activa implementada por los navegadores modernos para impedir que el usuario acceda a un sitio cuya identidad digital no puede ser confirmada.

En otras palabras, el navegador identifica una inconsistencia entre el dominio escrito en la barra de direcciones y el dominio registrado en el certificado, bloqueando el acceso para evitar riesgos como el robo de datos o fraudes.

Este problema suele ocurrir durante migraciones, renovaciones de certificados SSL vencidos, cambios de dominio, uso de subdominios o cuando existen errores de configuración en el servidor.

Incluso pequeñas diferencias en el nombre, como acceder a la versión con www cuando solo la versión sin www está incluida en el certificado, ya son suficientes para activar la alerta y mantener la seguridad digital de quien accede al sitio.

Por eso, comprender este error es fundamental para mantener el sitio seguro, confiable y compatible con las prácticas modernas de seguridad digital.

Definición y significado del error

El error indica que el Common Name (CN) o los SANs (Subject Alternative Names) del certificado no corresponden al dominio accedido. Esto ocurre cuando el certificado fue emitido para ejemplo.com, pero el usuario accede a www.ejemplo.com, y viceversa.

También puede suceder cuando los subdominios no están incluidos en el certificado o cuando el administrador instala el certificado en el dominio incorrecto. Este mecanismo protege a los usuarios contra ataques de spoofing y HTTPS falsificado.

¿Por qué los navegadores muestran este aviso?

Los navegadores realizan evaluaciones de seguridad rigurosas para garantizar que:

- La conexión esté cifrada correctamente;

- El certificado pertenezca al dominio accedido;

- La autoridad emisora (CA) sea confiable;

- No exista riesgo de interceptación (man-in-the-middle);

- Los datos sensibles del usuario no queden expuestos.

Cuando cualquiera de estas verificaciones falla, el navegador interrumpe la conexión y muestra una pantalla de advertencia. Esta práctica sigue estándares internacionales de seguridad establecidos por organizaciones como el CA/Browser Forum.

Cómo aparece el error en diferentes navegadores

Aunque la causa sea la misma, cada navegador muestra el mensaje de forma distinta:

- Google Chrome: NET::ERR_CERT_COMMON_NAME_INVALID

- Mozilla Firefox: SEC_ERROR_BAD_CERT_DOMAIN

- Microsoft Edge: NET::ERR_CERT_COMMON_NAME_INVALID

Todos estos mensajes evidencian que el certificado SSL presentado por el servidor no es válido para el dominio accedido, lo que refuerza la necesidad de corregir la configuración o emitir un nuevo certificado.

Principales causas del error

Comprender las causas del error NET::ERR_CERT_COMMON_NAME_INVALID te ayudará a diagnosticar rápidamente el problema y aplicar la solución más adecuada.

Aunque el mensaje de error pueda parecer técnico, en la práctica es consecuencia de incompatibilidades relativamente simples entre el certificado y el dominio accedido.

A continuación, analizamos las causas más frecuentes y el motivo por el cual cada una de ellas activa la alerta en los navegadores modernos.

El dominio indicado en el certificado no coincide con el dominio accedido

Esta es, por lejos, la causa más común del error y muchas veces ocurre por detalles mínimos. Cuando el certificado SSL se emite para un dominio específico, como ejemplo.com, no es automáticamente válido para www.ejemplo.com.

Es decir, las versiones www y no-www se tratan como dominios distintos a efectos de seguridad. Del mismo modo, si el certificado cubre solo www.ejemplo.com, acceder a ejemplo.com generará el error.

La solución más adecuada es emitir un certificado que incluya ambas versiones del dominio en el Common Name (CN) y en los SANs. Esta discrepancia suele aparecer en sitios recién configurados, migraciones entre servicios de hosting o al instalar certificados de forma manual.

Certificado SSL sin “www” o sin subdominios (SAN/Wildcard)

Otra causa común ocurre cuando el certificado incluye solo el dominio principal y no los subdominios utilizados por el sitio. Por ejemplo:

- certificado válido para dominio.com, pero no para blog.dominio.com

- certificado válido para ejemplo.com, pero no para www.ejemplo.com

Cuando existen múltiples subdominios como panel, tienda, API, blog o entorno de desarrollo, lo ideal es utilizar un certificado:

- SAN (Subject Alternative Names): para incluir varios dominios distintos

- Wildcard: para cubrir todos los subdominios de un mismo nivel, como .ejemplo.com

Ambas opciones eliminan gran parte de los errores de Common Name.

Certificado autofirmado o no confiable

Los certificados autofirmados se utilizan con frecuencia en entornos de prueba, pero no son confiables para producción. Como no son emitidos por una autoridad certificadora reconocida, los navegadores no pueden validar su autenticidad, lo que provoca el error de inmediato.

Solo los certificados emitidos por CAs confiables, como DigiCert, Sectigo, Let’s Encrypt, GeoTrust o Cloudflare, son aceptados de forma universal.

SSL instalado incorrectamente en el servidor

Incluso cuando el certificado es válido, errores en la instalación pueden volverlo inválido. Entre los problemas más comunes se encuentran:

- Falta o orden incorrecto de la cadena intermedia (CA Bundle)

- Instalación del certificado en el dominio incorrecto

- Claves privadas incompatibles

- Configuraciones incompletas en servidores Apache, Nginx o LiteSpeed

Estos errores impiden la validación de la identidad del servidor.

Problemas del lado del visitante (caché, extensiones, antivirus, fecha/hora

Aunque son menos frecuentes, los problemas en el dispositivo del visitante también pueden generar el error, incluso cuando el servidor está correctamente configurado. Entre las causas más comunes están:

- Caché del navegador corrupta;

- Antivirus que interfiere en el tráfico HTTPS;

- Extensiones que inspeccionan conexiones TLS;

- Reloj del sistema con fecha u hora incorrectas (muy común en notebooks antiguos).

Como resultado, el navegador interpreta el certificado como inválido.

Cómo identificar el problema

Aunque el mensaje del navegador indique que existe una inconsistencia entre el dominio accedido y el certificado instalado, es necesario entender qué parte exactamente no coincide.

Para ello, es importante analizar el certificado SSL directamente en el navegador, revisar los campos críticos de identidad del servidor y validar si la autoridad certificadora es reconocida. A continuación, exploramos los principales métodos para identificar con precisión la causa del error.

Verificar el certificado SSL en el navegado

El primer paso es inspeccionar el certificado directamente en el navegador. Para hacerlo, basta con hacer clic en el ícono del candado junto a la URL y seleccionar la opción “Certificado”.

Luego, solo haz clic en la opción de certificado para obtener más información:

Aquí puede verificar la información sobre el certificado del sitio web.

En esta ventana, es posible visualizar información esencial, como:

Si cualquiera de estos elementos es incorrecto, incompleto o no está alineado con el dominio accedido, el error se mostrará. Además, al navegar hasta la pestaña de detalles es posible ver qué dominios cubre realmente el certificado.

Verificar el Common Name y los SAN

Después de localizar el certificado, es fundamental comprobar que el CN y los SANs incluyan todos los dominios utilizados por el sitio. Estos dos campos determinan exactamente para qué direcciones es válido el certificado. Por ejemplo:

- Si el certificado cubre solo dominio.com, la versión www.dominio.com no funcionará.

- Si el certificado cubre solo www, subdominios como tienda, api, panel, etc., quedarán sin soporte.

En sitios con múltiples entornos, subdominios o rutas específicas, los certificados SAN o Wildcard son siempre recomendados.

Verificar el dominio con o sin “www”

Este es un error clásico. Para fines de validación SSL, www y no-www son dominios diferentes.

Esto significa que, aunque el sitio parezca el mismo visualmente, el certificado debe reconocer ambos. De lo contrario, uno de ellos mostrará el error de inmediato.

Esta doble cobertura resuelve entre el 40 % y el 60 % de los casos de Common Name inválido, como podemos ver en la siguiente tabla.

Validar el emisor del certificado (CA confiable)

Los navegadores solo aceptan certificados emitidos por autoridades reconocidas internacionalmente. Entre las más comunes se encuentran:

Si el certificado es emitido por una CA desconocida o es autofirmado, el navegador lo rechazará. La validación del emisor es especialmente importante en entornos de prueba, donde los certificados autofirmados son comunes, pero inadecuados para producción.

Cómo corregir el error

Después de identificar la causa del error NET::ERR_CERT_COMMON_NAME_INVALID, el siguiente paso es aplicar la corrección adecuada.

En la mayoría de los casos, el problema está relacionado con certificados emitidos para el dominio incorrecto, configuraciones incompletas o fallas en la instalación del SSL en el servidor.

Sin embargo, también es común que el error esté en el dispositivo del visitante y no en el servidor, lo que hace esencial diferenciar entre fallas locales y errores reales de configuración.

Las correcciones que se presentan a continuación cubren algunos de los escenarios más frecuentes y ayudan a restablecer una conexión HTTPS válida, segura y reconocida por los principales navegadores.

Reinstalar correctamente el certificado SSL

La reinstalación del certificado SSL es una de las soluciones más eficaces, especialmente cuando existen problemas de incompatibilidad entre los archivos instalados o fallas en la cadena de certificación.

Para que el navegador valide el certificado, es necesario instalar correctamente todos los componentes, incluidos:

- Certificado principal (CRT);

- Clave privada correspondiente (.key);

- Cadena intermedia o CA Bundle.

La ausencia de cualquiera de estos elementos impide que el navegador pueda verificar la identidad del servidor.

Además, una clave privada incompatible o un CA Bundle instalado en el orden incorrecto puede generar el error incluso cuando el Common Name es correcto.

Por eso, reinstala siempre el SSL utilizando los archivos originales proporcionados por la autoridad certificadora.

Emitir un certificado que cubra versiones con y sin “www”

Como se explicó anteriormente, www y no-www se tratan como dominios diferentes por los navegadores. Esto significa que un certificado ideal debe cubrir ambos:

- ejemplo.com

- www.ejemplo.com

Si el sitio utiliza múltiples subdominios (como api.ejemplo.com, blog.ejemplo.com o tienda.ejemplo.com), la solución más robusta es emitir un certificado SAN (Subject Alternative Names) o un Wildcard, que cubra todos los subdominios de un mismo nivel.

Los certificados que no incluyen estas variaciones inevitablemente generan el error de Common Name inconsistente y deben corregirse para que el acceso al sitio sea liberado.

Sustituir certificados autofirmados

Los certificados autofirmados no son confiables para uso público y siempre son bloqueados por los navegadores, ya que no pueden ser verificados por una autoridad certificadora reconocida.

Para sitios en producción, la solución es simple: sustituir el certificado autofirmado por un certificado emitido por una CA válida.

Revisar redireccionamientos y configuración de dominio/subdominio

Incluso con un certificado válido, errores de redireccionamiento pueden hacer que el navegador cargue un dominio diferente del configurado en el certificado. Entre los problemas más comunes se encuentran:

- redireccionamiento incorrecto de HTTP → HTTPS;

- reglas conflictivas en .htaccess, nginx.conf o LiteSpeed;

- configuración incorrecta en la CDN o en el proxy (por ejemplo, Cloudflare apuntando a un dominio equivocado);

- dominio alternativo activo sin cobertura en el certificado.

Corregir estas reglas garantiza que el certificado presentado corresponda al dominio final accedido.

Limpiar caché, desactivar extensiones y ajustar fecha/hora

Cuando el certificado es correcto, pero el error persiste solo para algunos visitantes, el problema puede ser local. Tres acciones simples resuelven la mayoría de los casos:

- limpiar la caché del navegador;

- desactivar extensiones que interfieran con HTTPS (como adblockers o firewalls);

- corregir la fecha y la hora del sistema.

La fecha incorrecta es especialmente problemática, ya que hace que el navegador interprete que el certificado está vencido o “fuera de período”.

Probar el dominio en modo incógnito o en otro navegador

Como paso final, se recomienda probar el sitio:

- en modo incógnito;

- en otro navegador;

- en otro dispositivo.

Si el error desaparece, es casi seguro que la falla está en el entorno local del usuario y no en el certificado ni en el servidor.

Casos comunes y ejemplos prácticos

Los errores relacionados con el certificado SSL, especialmente el NET::ERR_CERT_COMMON_NAME_INVALID, no ocurren solo en escenarios complejos.

De hecho, son más frecuentes en situaciones cotidianas, como la creación de nuevos sitios, la migración de hosting o configuraciones incorrectas en plataformas CMS.

Analizar estos casos ayuda a entender cómo pequeñas fallas de configuración pueden comprometer toda la estructura HTTPS, afectando el rendimiento, el acceso y la credibilidad del sitio.

Sitio nuevo con HTTPS mostrando error

Este es uno de los escenarios más frecuentes, especialmente en sitios recién publicados. El error suele aparecer cuando el certificado se emite solo para una versión del dominio, generalmente sin incluir www.

Así, el visitante accede a una URL diferente de la que está cubierta por el certificado, y el navegador detecta la inconsistencia de inmediato.

Otro problema recurrente es que muchos principiantes habilitan HTTPS automáticamente, pero no configuran correctamente el redireccionamiento entre HTTP y HTTPS. Como resultado, el usuario puede ser dirigido a una versión del dominio que no está incluida en el certificado.

Migración de dominio generando inconsistencias en el SSL

Durante las migraciones entre servidores, es común transferir archivos y bases de datos, pero olvidar la parte más sensible: el certificado SSL. Como el certificado está vinculado a un dominio y a una clave privada específica, cualquier cambio sin una reinstalación completa puede generar incompatibilidades.

Errores típicos incluyen:

- Cadena intermedia no reinstalada

- Clave privada incompatible

- Certificado antiguo apuntando a un dominio desactualizado

- Configuraciones antiguas cargadas en caché por el servidor

Este escenario suele afectar especialmente a sitios que cambian de hosting con frecuencia, como e-commerces y portales WordPress.

Problemas al usar CMS (WordPress y redireccionamientos incorrectos)

En WordPress, un simple error en la configuración de las URLs puede generar conflictos graves de SSL. Por ello, los campos Dirección de WordPress (URL) y Dirección del sitio (URL) deben estar alineados con la versión del dominio configurada en el certificado.

Si un campo utiliza https://dominio.com y el otro https://www.dominio.com, WordPress crea redireccionamientos inconsistentes, haciendo que el navegador detecte una versión incorrecta del dominio y dispare el error de Common Name inválido.

Plugins de caché, CDN, Cloudflare y configuraciones de .htaccess también pueden agravar este escenario.

Error que aparece solo para algunos visitantes

Cuando el error ocurre solo para algunas personas, generalmente la causa es local y no del servidor. Entre los motivos más comunes están:

- Caché antigua y corrupta

- Antivirus que inspeccionan conexiones HTTPS

- Proxies corporativos que modifican certificados

- Fecha y hora incorrectas

En estos casos, limpiar la caché, ajustar el reloj y probar en otro navegador suele resolver rápidamente el error net::err_cert_common_name_invalid.

Buenas prácticas al configurar SSL/TLS

Garantizar que el SSL funcione sin fallas requiere un conjunto de buenas prácticas, especialmente en sitios complejos o entornos empresariales. A continuación, las principales:

Usar certificados de autoridades confiables

CAs como Let’s Encrypt, Cloudflare, Sectigo y DigiCert reducen el riesgo de bloqueos y aumentan la confianza del navegador. Por eso, utiliza siempre estas autoridades y nunca certificados autofirmados en sitios públicos.

Emitir certificados SAN o Wildcard cuando sea necesario

Los sitios con múltiples subdominios (API, panel, blog, tienda) deben optar siempre por:

- SAN (Subject Alternative Names) para dominios variados; o

- Wildcard para subdominios ilimitados de un mismo dominio.

Estos certificados evitan errores de Common Name y facilitan el mantenimiento.

Configurar correctamente los redireccionamientos HTTPS

Reglas de redireccionamiento mal configuradas pueden enviar al visitante a dominios inesperados. Asegurar que el HTTP → HTTPS esté correctamente configurado elimina bucles, inconsistencias y “oculta” URLs problemáticas.

Probar el sitio después de cambios en el SSL

Herramientas útiles:

- SSLLabs (SSL Server Test): análisis profundo de la cadena de certificados

- WhyNoPadlock: identifica elementos mixtos o inseguros

- Herramientas de HostGator: diagnóstico rápido para principiantes

Probar después de cualquier cambio evita que los errores se acumulen o pasen desapercibidos.

Conclusión

El error NET::ERR_CERT_COMMON_NAME_INVALID es uno de los problemas de SSL más recurrentes y, aunque pueda parecer complejo a primera vista, suele tener causas relativamente simples, casi siempre relacionadas con la incompatibilidad entre el dominio accedido y la información configurada en el certificado.

Como vimos a lo largo de esta guía, ajustes como emitir un certificado que incluya todas las versiones del dominio, reinstalar la cadena completa (CRT + clave + CA Bundle), configurar correctamente los redireccionamientos y verificar cuestiones locales del navegador suelen ser suficientes para restaurar una conexión HTTPS segura y confiable.

Si deseas profundizar tus conocimientos y seguir mejorando la seguridad y el rendimiento de tu sitio, vale la pena revisar también los contenidos complementarios de HostGator sobre SSL, HTTPS, hosting y configuración de dominios.

Posts recomendados:

- Cómo Crear Subdominios: ¡Entiende el Paso a Paso!

- ¿Cuáles tipos de certificados SSL existen? Conoce sus beneficios

- 5 motivos para instalar un certificado SSL en tu sitio web

- Cómo identificar y resolver el ERR_SSL_PROTOCOL_ERROR

- ERR_SSL_VERSION_OR_CIPHER_MISMATCH: Cómo solucionar este error de SSL/TLS